Kritische Linux-Lücke gefährdet CentOS 9 Server

06.02.2026 - 07:25:12Eine schwerwiegende Sicherheitslücke im Linux-Kernel ermöglicht Angreifern mit Systemzugang die vollständige Übernahme von CentOS-9-Servern. Der Fehler in einer Netzwerkkomponente wurde am 5. Februar 2026 öffentlich gemacht – inklusive eines funktionierenden Exploits. Für Administratoren bedeutet dies höchste Alarmbereitschaft.

Vom Netzwerk-Fehler zur System-Übernahme

Die Schwachstelle mit der Bezeichnung CVE-2026-XXXXX steckt im CAKE-Algorithmus, einer Komponente zur Netzwerkpaket-Verwaltung im Linux-Kernel. Vereinfacht gesagt: Unter bestimmten Bedingungen meldet CAKE fälschlicherweise Erfolg, obwohl eine Operation fehlschlägt. Diese Inkonsistenz erzeugt einen sogenannten „Dangling Pointer“ – eine fehlerhafte Speicherreferenz.

Ein lokaler Angreifer kann diese Referenz gezielt ansteuern und eine „Use-After-Free“-Bedingung auslösen. Dieser Bug-Klasse erlaubt es, eigenen Code im Kontext des Kernels auszuführen, der höchsten Privilegstufe. „Damit werden alle Sicherheitsgrenzen des Systems ausgehebelt“, erklärt ein Sicherheitsforscher. „Aus einem einfachen User-Account wird im Handumdrehen root.“

Schwere Kernel-Lücken wie die jetzt veröffentlichte CVE zeigen, wie schnell Enterprise-Server kompromittiert werden können. Viele Mittelständler sind nicht ausreichend vorbereitet — 73% der Firmen sind laut aktuellen Reports unzureichend geschützt. Der kostenlose Cyber-Security-Report erklärt die neuesten Bedrohungen, wie Angreifer Kernel-Exploits ausnutzen, und liefert sofort umsetzbare Schutzmaßnahmen für Administratoren und IT-Verantwortliche. Inklusive Prioritäten für Patch-Management und Monitoring. Jetzt Cyber-Security-Report herunterladen

Funktionsfähiger Exploit erhöht den Druck

Die Gefahr ist nicht nur theoretisch. Parallel zur Veröffentlichung der Schwachstelle wurde ein detaillierter Proof-of-Concept-Exploit bereitgestellt. Dieser demonstriert einen zuverlässigen Weg, um über die Kernel-Variable modprobe_path eine Root-Shell zu erlangen.

Besonders brisant: Der Exploit umgeht moderne Schutzmechanismen wie Kernel Address Space Layout Randomization (KASLR). Die hohe Qualität des Angriffscodes war der Fachwelt bereits bekannt – die zugrundeliegende Lücke gewann 2025 den ersten Platz in der Linux-Kategorie des TyphoonPWN-Hacking-Wettbewerbs.

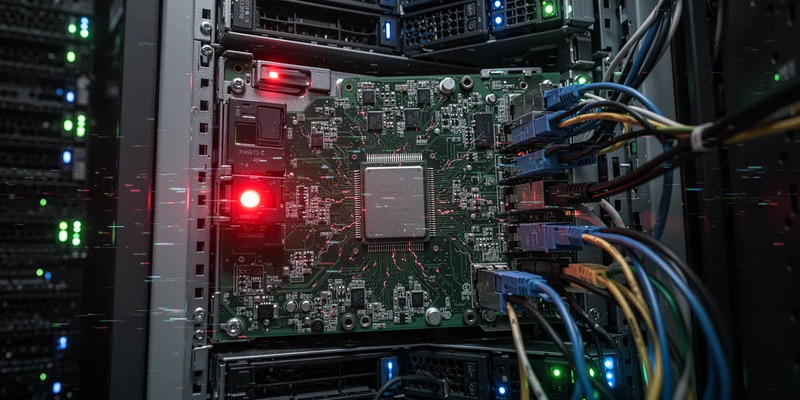

Zentrale Server-Infrastruktur betroffen

CentOS 9, ein Abkömmling von Red Hat Enterprise Linux, ist eine tragende Säule in vielen Rechenzentren und Cloud-Umgebungen. Die Distribution gilt als besonders stabil und sicher – genau das macht Kernel-Lücken hier so gefährlich.

„Ein Fehler auf dieser Ebene untergräbt das gesamte Vertrauensmodell des Betriebssystems“, warnt eine Sicherheitsexpertin. Zwar benötigen Angreifer zunächst lokalen Zugang, doch in Mehrbenutzer-Umgebungen, auf Entwicklungs-Servern oder in kompromittierten Cloud-Instanzen ist diese Hürde schnell genommen. Die Folgen einer Übernahme wären verheerend: Datenklau, dauerhafte Backdoors oder die Lahmlegung kritischer Dienste.

Was Administratoren jetzt tun müssen

Ein offizieller Patch steht zum aktuellen Zeitpunkt (6. Februar 2026) noch aus. Die Community und die Maintainer der Enterprise-Distributionen arbeiten jedoch unter Hochdruck an einer Lösung.

- Hohe Alarmbereitschaft: Überwachen Sie die Security-Advisories von Red Hat und dem CentOS-Projekt kontinuierlich. Sobald ein gepatchtes Kernel-Paket erscheint, muss es sofort eingespielt werden.

- Zugriffe überprüfen: Prüfen Sie, wer lokalen Shell-Zugriff auf betroffene Systeme hat. Minimieren Sie diese Rechte wo immer möglich.

- Monitoring verstärken: Achten Sie auf verdächtige lokale Prozesse oder ungewöhnliche Aktivitäten.

- Betroffenheit prüfen: Systeme, die den CAKE-Qdisc nicht nutzen, sind nicht gefährdet.

Die Lücke ist ein weiterer Weckruf für die IT-Branche: Ohne ein durchdachtes Patch-Management und eine „Defense-in-Depth“-Strategie bleiben selbst vermeintlich sichere Enterprise-Systeme verwundbar.

PS: Sie verantworten Server-Infrastruktur? Dieses kostenlose E‑Book zeigt praxisnahe Schritte, um Angriffe wie lokale Kernel-Exploits zu erkennen, direkt abzuwehren und Ihre Systeme ohne große Investitionen zu härten. Mit Checklisten für Notfallreaktion, Empfehlungen zum sicheren Patch-Management und Tipps für effektives Monitoring hilft der Leitfaden, kritische Lücken schneller zu schließen. Gratis Cyber-Security-Leitfaden herunterladen